[Update April 2020]

In diesem Beitrag wird die Installation von Exchange 2016 Server beschrieben. Es ist darauf zu achten, dass eine dedizierte Zuweisung von Ressourcen wie CPU, RAM oder Storage von Microsoft empfohlen wird. Hyper-Threading sollte zudem auf dem Host-System deaktiviert werden. Also, zunächst werden die Voraussetzungen für die Installation geschaffen und anschließend Exchange Server 2016 installiert.

Sollten Fehler während der Installation auftreten, kann man auf die Exchange Setup Protokolle zurückgreifen:

Das Exchange-Setup Protokoll steht unter <Systemlaufwerk>: \ExchangeSetupLogs\ExchangeSetup.log (<Systemlaufwerk> _ ist das Laufwerk, auf dem Windows installiert ist) zur Verfügung. Das Setup Protokoll verfolgt den Fortschritt jeder Aufgabe während der Exchange-Installation und-Konfiguration. Die Datei enthält Informationen zum Status der Voraussetzungen und System Bereitschaftsprüfungen vor der Installation, dem Fortschritt der Anwendungsinstallation und den Konfigurationsänderungen, die am System vorgenommen werden. Überprüfen Sie diese Protokolldatei, um sicherzustellen, dass Exchange wie erwartet installiert wurde.

https://docs.microsoft.com/de-de/Exchange/plan-and-deploy/post-installation-tasks/verify-installation?view=exchserver-2016

Die Voraussetzungen:

Domain Functional Level: Mindestens Windows Server 2008 R2

DotNetFramework: .NET framework 4.8

Visual C++: Visual C++ Redistributable Packages für Visual Studio 2013

UC API: Microsoft Unified Communications Managed API 4.0

RSAT-Tools installieren

Install-WindowsFeature RSAT-ADDS

Windows Server 2012 R2 Komponenten:

Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS –Restart

Windows Server 2016 Komponenten:

Install-WindowsFeature NET-Framework-45-Features, Server-Media-Foundation, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS –Restart

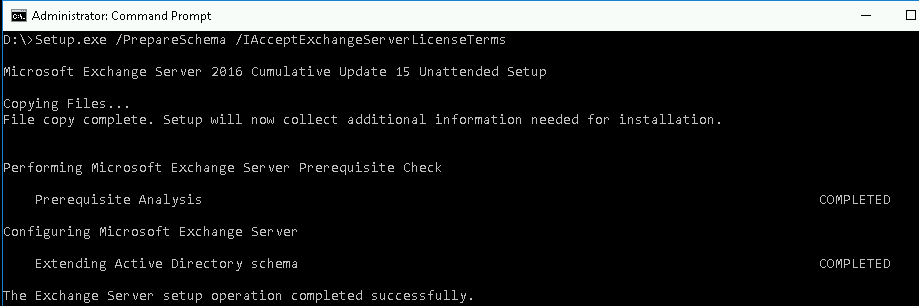

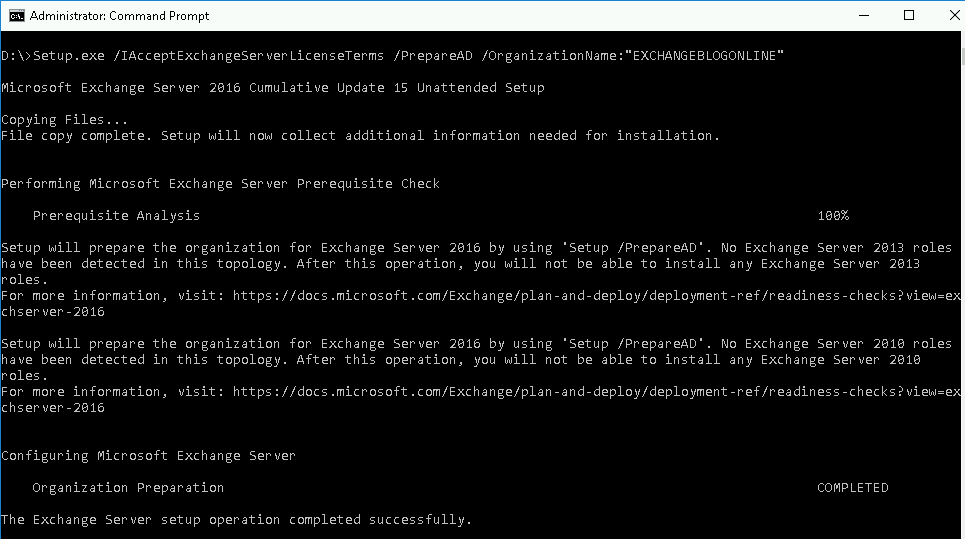

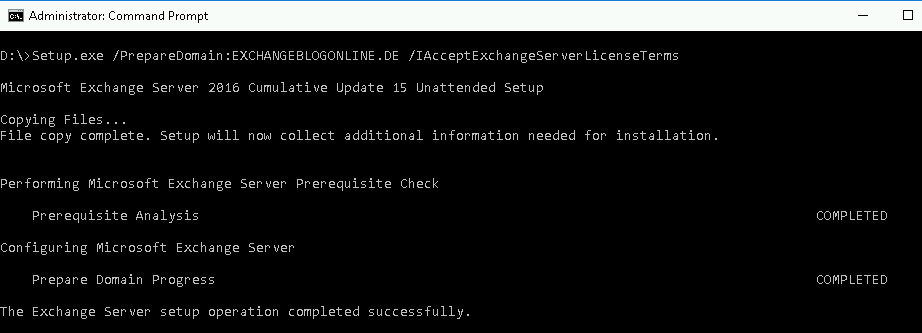

PrepareAD + Schema

Setup.exe /PrepareSchema /IAcceptExchangeServerLicenseTerms Setup.exe /IAcceptExchangeServerLicenseTerms /PrepareAD /OrganizationName:"DOMAIN" Setup.exe /PrepareDomain:DOMAIN.ABC /IAcceptExchangeServerLicenseTerms #Bei Multi Domain Forest Setup.exe /PrepareAllDomains /IAcceptExchangeServerLicenseTerms

Setup.exe /PrepareSchema /IAcceptExchangeServerLicenseTerms

Setup.exe /IAcceptExchangeServerLicenseTerms /PrepareAD /OrganizationName:”EXCHANGEBLOGONLINE”

Setup.exe /PrepareDomain:DOMAIN.ABC /IAcceptExchangeServerLicenseTerms

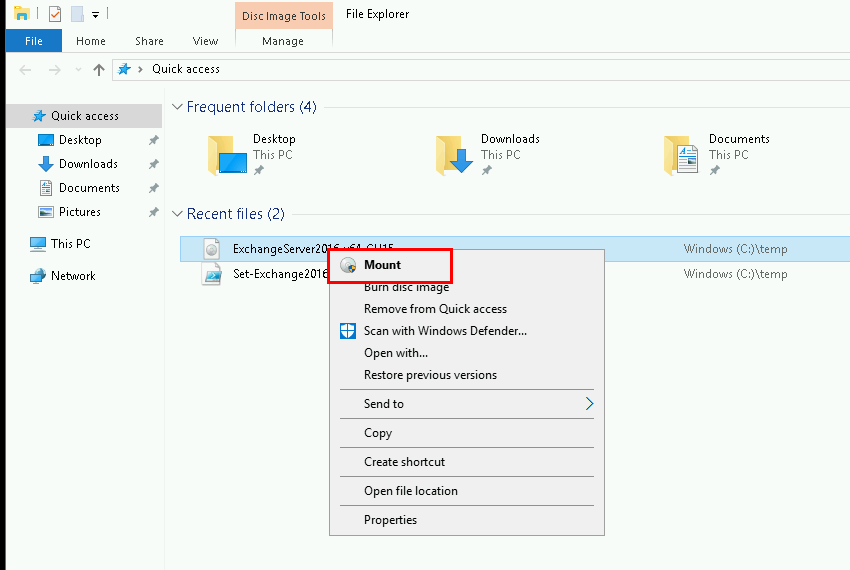

Herunterladen der Installations-Datei:

Aufgelistet in der Registerkarte: Exchange Updates

Installation von Exchange Server 2016 via CommandLine:

Tipp: Vor der Installation sollten Anti-Viren Komponenten wie z.B Windows Defender deaktiviert werden.

Unbeaufsichtiger Modus:

Installation auf Laufwerk C:

Setup.exe /mode:Install /role:Mailbox /IAcceptExchangeServerLicenseTerms

Installation unter einem bestimmten Pfad, hier D:\Exchange:

Setup.exe /mode:Install /role:Mailbox /IAcceptExchangeServerLicenseTerms /TargetDir:"D:\Exchange\"

Installation unter einem bestimmten Pfad + Log-File Pfad + Datenbankname:

Setup.exe /mode:Install /role:Mailbox /IAcceptExchangeServerLicenseTerms /TargetDir:"D:\Exchange\" /LogFolderPath:"D.\Exchange\LOGS\" /MdbName:"MBDB01.edb"

Weitere Befehlszeilenoptionen sind auf der Microsoft-Seite zu finden:

https://docs.microsoft.com/de-de/Exchange/plan-and-deploy/deploy-new-installations/unattended-installs?view=exchserver-2019

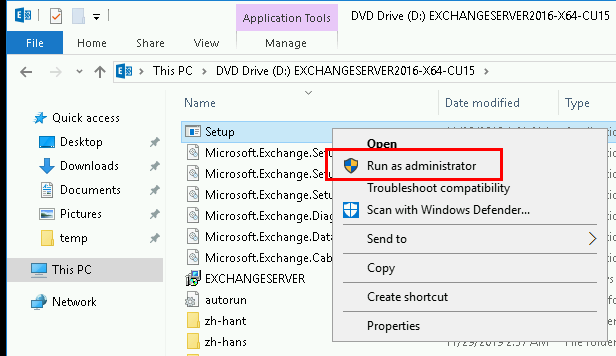

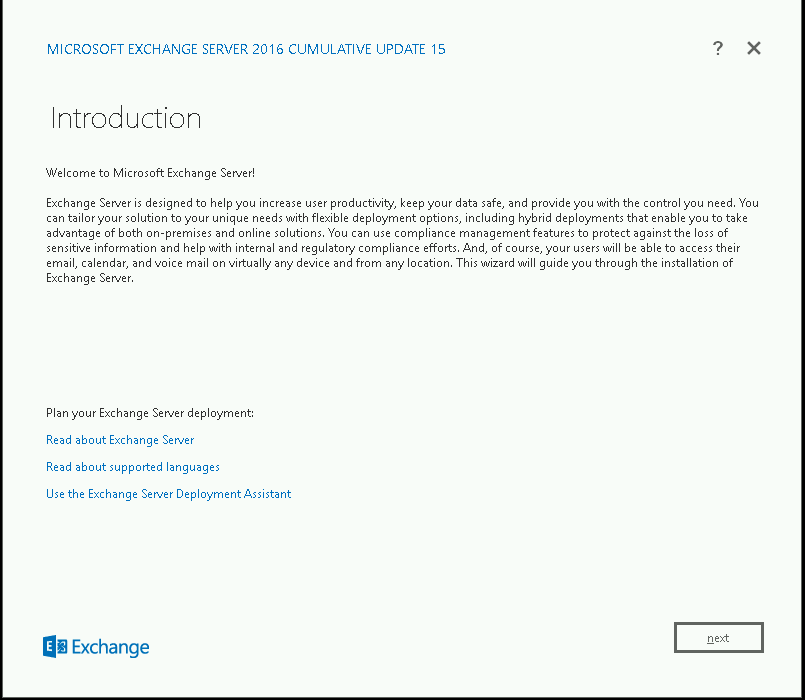

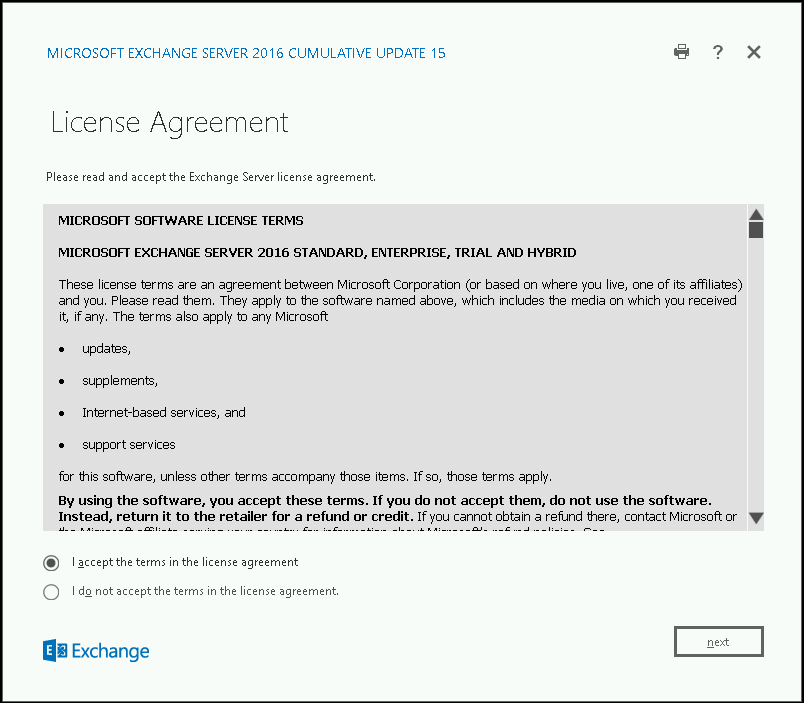

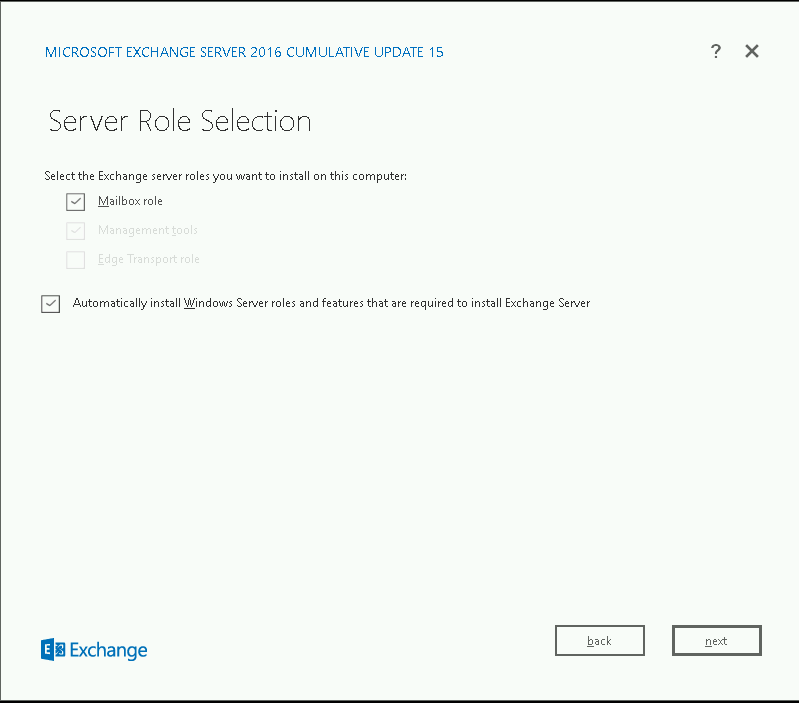

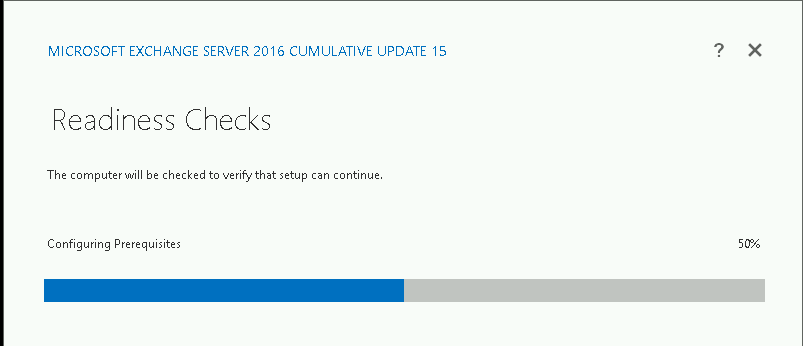

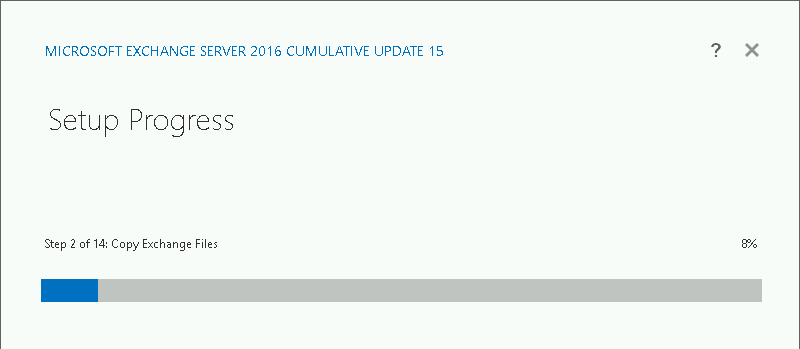

Installation von Exchange Server 2016 via GUI:

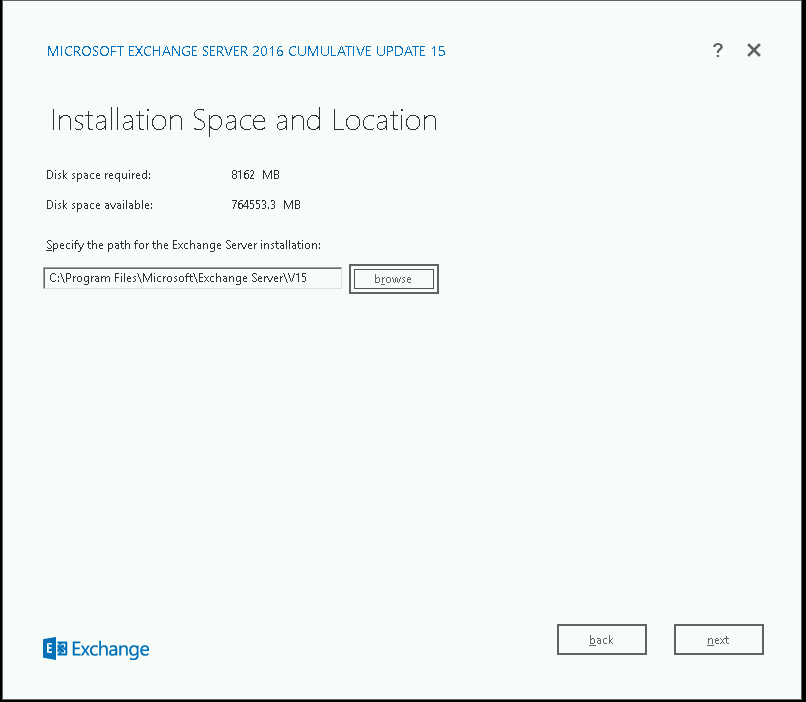

Der Installations-Pfad sollte in einer produktiven Umgebung auf ein eigenes Laufwerk bereitgestellt werden.

E-Mails sollten grundsätzlich auf unerwünschte Inhalt gescannt werden. Wenn jedoch keine Drittanbieter ScanMail-Komponente bereitgestellt wird, kann die BuiltIn Malware Protection Lösung implementiert werden:

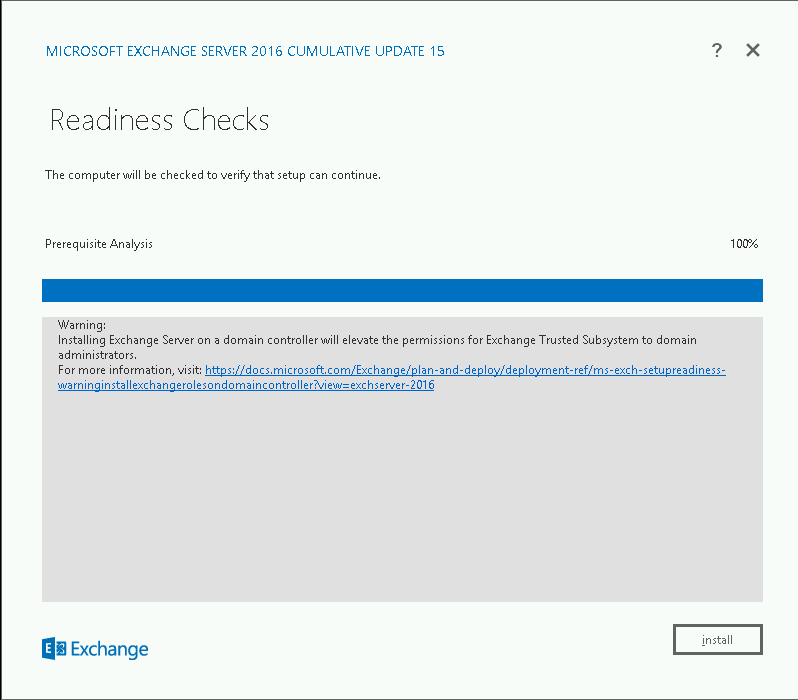

In meiner Testumgebung wird Exchange auf einen Domain Controller bereitgestellt. In einer produktiven Umgebung sollte der Exchange Server nicht mit anderen Windows Rollen kombiniert werden:

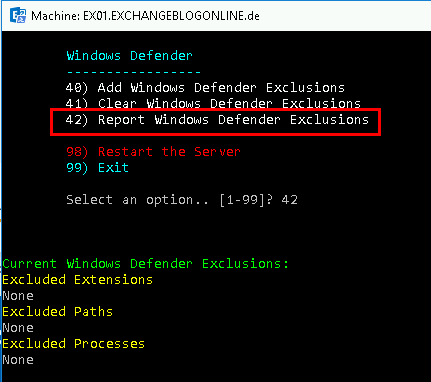

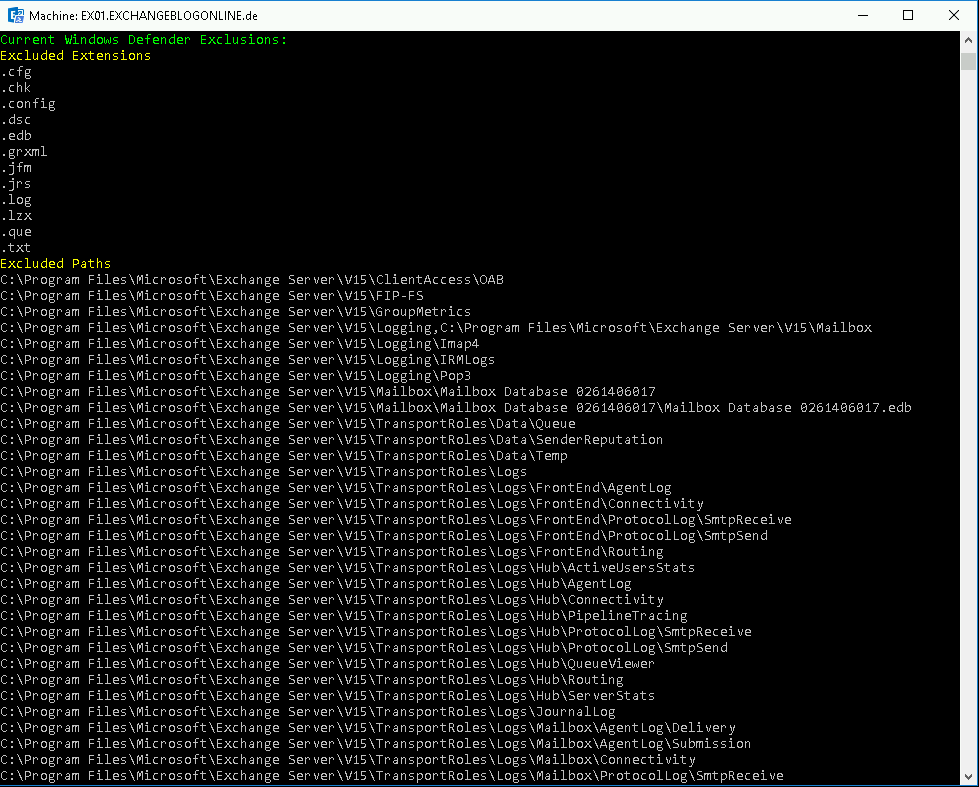

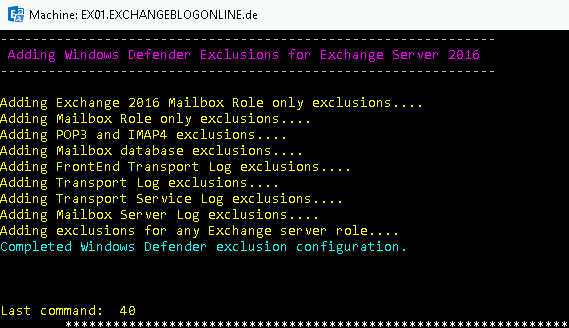

Windows Defender – Ausnahmen für Exchange-Dateien definieren via Set-Exchange2016Prerequisites

Mit Auswahl 40 werden die Ausnahmen definiert:

Skript Download:

[ddownload id=”2896″]

Fehlermeldung während des Setups?

Siehe bitte Exchange Setup Log-Datei: “C:\ExchangeSetupLogs\ExchangeSetup.log”

Nachträgliches Doing:

Virtuelle Verzeichnisse anpassen:

$servername = "HOSTNAME" $internalhostname = "mail.contoso.com" $externalhostname = "mail.contoso.com" $autodiscoverhostname = "autodiscover.contoso.com" $owainturl = "https://" + "$internalhostname" + "/owa" $owaexturl = "https://" + "$externalhostname" + "/owa" $ecpinturl = "https://" + "$internalhostname" + "/ecp" $ecpexturl = "https://" + "$externalhostname" + "/ecp" $ewsinturl = "https://" + "$internalhostname" + "/EWS/Exchange.asmx" $ewsexturl = "https://" + "$externalhostname" + "/EWS/Exchange.asmx" $easinturl = "https://" + "$internalhostname" + "/Microsoft-Server-ActiveSync" $easexturl = "https://" + "$externalhostname" + "/Microsoft-Server-ActiveSync" $oabinturl = "https://" + "$internalhostname" + "/OAB" $oabexturl = "https://" + "$externalhostname" + "/OAB" $mapiinturl = "https://" + "$internalhostname" + "/mapi" $mapiexturl = "https://" + "$externalhostname" + "/mapi" $aduri = "https://" + "$autodiscoverhostname" + "/Autodiscover/Autodiscover.xml" Get-OwaVirtualDirectory -Server $servername | Set-OwaVirtualDirectory -internalurl $owainturl -externalurl $owaexturl Get-EcpVirtualDirectory -server $servername | Set-EcpVirtualDirectory -internalurl $ecpinturl -externalurl $ecpexturl Get-WebServicesVirtualDirectory -server $servername | Set-WebServicesVirtualDirectory -internalurl $ewsinturl -externalurl $ewsexturl Get-ActiveSyncVirtualDirectory -Server $servername | Set-ActiveSyncVirtualDirectory -internalurl $easinturl -externalurl $easexturl Get-OabVirtualDirectory -Server $servername | Set-OabVirtualDirectory -internalurl $oabinturl -externalurl $oabexturl Get-MapiVirtualDirectory -Server $servername | Set-MapiVirtualDirectory -externalurl $mapiexturl -internalurl $mapiinturl Get-OutlookAnywhere -Server $servername | Set-OutlookAnywhere -externalhostname $externalhostname -internalhostname $internalhostname -ExternalClientsRequireSsl:$true -InternalClientsRequireSsl:$true -ExternalClientAuthenticationMethod 'Negotiate' Get-ClientAccessServer $servername | Set-ClientAccessServer -AutoDiscoverServiceInternalUri $aduri Get-OwaVirtualDirectory -Server $servername | fl server, externalurl, internalurl Get-EcpVirtualDirectory -server $servername | fl server, externalurl, internalurl Get-WebServicesVirtualDirectory -server $servername | fl server, externalurl, internalurl Get-ActiveSyncVirtualDirectory -Server $servername | fl server, externalurl, internalurl Get-OabVirtualDirectory -Server $servername | fl server, externalurl, internalurl Get-MapiVirtualDirectory -Server $servername | fl server, externalurl, internalurl Get-OutlookAnywhere -Server $servername | fl servername, ExternalHostname, InternalHostname Get-ClientAccessServer $servername | fl name, AutoDiscoverServiceInternalUri

Skript:

Quelle: https://www.frankysweb.de/exchange-2016-die-basiskonfiguration/

[ddownload id=”2822″]

Schadsoftware-Filterung deaktivieren

Wer die mitgelieferte Schadsoftware-Filterung deaktivieren möchte, kann dies mit dem folgendem CommandLet in der Exchange Management Shell erledigen:

cd "$exscripts" ./Disable-Antimalwarescanning.ps1

Zertifikat(e) importieren

Konnektoren einrichten

Empfangs- und Sende-Konnektoren einrichten